En informática la seguridad absoluta no existe. Esto es algo con lo que todas las empresas tienen que aprender a convivir. Como muchos de vosotros sabéis el viernes un virus de tipo ransomware, WannaCrypt, atacó a muchas empresas, tanto en España como a nivel mundial. Lo llamativo es que muchas de ellas mandaron a sus empleados a casa, lo que hizo que tuviera mucha mayor relevancia mediática que otros ataques similares. Muchas organizaciones se pueden preguntar si Telefónica no puede frenar el ransomware, ¿qué puede hacer una pyme?

Lo más importante es saber cómo actuar ante un problema de este tipo. Apagar los ordenadores y mandar a los empleados a casa puede parecer una medida radical, pero es lo más efectivo. En realidad bastaría con desconectar el ordenador de la red, pero en un momento de crisis es necesario dar directrices claras a los empleados. Todos saben cómo apagar el ordenador, mientras que si lo que se pide es desconectar el cable de red, no todos van a saber a qué cable se refieren.

¿Cómo ha entrado WannaCrypt en nuestra empresa?

Basta que alguien que esté conectado a nuestra red abra un correo electrónico fraudulento, y ejecute un programa que viene en un archivo adjunto, para que el ransomware empiece a propagarse. A partir de aquí aprovechan vulnerabilidades del sistema o buscan en la red otros equipos a los que infectar.

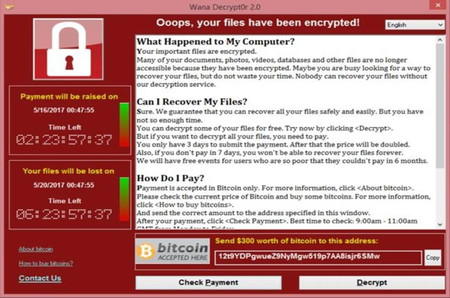

El primer síntoma que sufrimos es que no se encuentran algunos archivos a los que antes teníamos acceso. WannaCrypt, al igual que otros programas de este tipo, cifra todos los archivos que encuentra a su paso, busca las carpetas compartidas a los que tiene acceso y encripta todo lo que puede. Además en este caso aprovecha una vulnerabilidad de Windows para propagarse por otros equipos lo que le hace especialmente peligroso.

El daño ya está hecho. Lo importante ahora es contener la propagación. Por eso se apagan los equipos para evitar que sean infectados. En este caso muchas empresas se han asustado y han mandado a sus empleados a casa. Si no hemos sufrido el ataque, y se quiere prevenir, basta con cortar comunicaciones externas, es decir, no utilizar ni correo electrónico ni acceso a Internet para que no se infecten los equipos.

Esta medida en el caso de WannaCrypt ha servido para aplicar el parche de seguridad que ya estaba publicado por parte de Microsoft en los equipos que no estaban actualizados y prevenir que no se extienda más la infección. Pero no significa que si el lunes alguien de la empresa recibe un mensaje de la Agencia Tributaria, que parece legítimo y contiene un archivo con un adjunto con el borrador de la declaración, y decide ejecutar o abrir dicho archivo, no se pueda producir otra infección.

¿Cómo se limpia un ransomware y se vuelve a la normalidad?

Por norma general un ataque de este tipo se centra en cifrar archivos y pedir un rescate por ellos. No existe ningún tipo de garantías para que se puedan recuperar si se paga. Por eso nunca hay que pagar para que nos den la clave de descifrado de dichos archivos.

El daño se puede centrar sólo en los datos, pero también en archivos del sistema, es decir, no sólo es que no se pueda acceder a datos o un programa que tiene que utilizarlos no funcione, sino que el ordenador infectado no arranca o tiene un mal funcionamiento. Hay que determinar qué equipos están infectados y tienen archivos cifrados.

Una vez aislados los equipos afectados hay que limpiarlos. ¿Bastaría con eliminar los datos cifrados y reemplazarlos por las copias de seguridad? Si no han tocado el sistema operativo si, pero es muy complicado garantizar que el ransomware no ha creado una puerta trasera, una forma de volver a actuar al cabo de unos días. Por eso lo mejor es cortar por lo sano y formatear los equipos infectados. Esto supone una interrupción de negocio importante, que puede ser más o menos grave en función de la gravedad del ataque y las copias de seguridad disponibles.

¿Qué se puede hacer para evitar otros ataques?

La principal medida de seguridad es la formación de los propios empleados. Más allá de soluciones técnicas que se adopten, que las hay, para que el malware que nos ha atacado no vuelva a hacerlo. Al final todo depende de alguien que ha ejecutado un programa, sin saberlo y sin querer, pero que a pesar de todo ha burlado las medidas de seguridad impuestas por la empresa.

El malware evoluciona y busca nuevas vías de acceso, de ataque, nuevas vulnerabilidades. Esto hace que aunque hayamos taponado una vía de infección no podamos garantizar que en el futuro no se abrirán otras. Y siempre irán un paso por delante de aquellos que luchan por la seguridad de los sistemas o los responsables de sistemas operativos encargados de mejorar y resolver los problemas de seguridad encontrados.

Lo que si se puede hacer es tener mucha más atención en el sistema de copias de seguridad. Empezando por designar a una persona de nuestra empresa que se encargue de saber si se realizan bien las copias. Y luego tener siempre una copia de seguridad en un medio que no esté conectado a la red o algún ordenador.

Por ejemplo, si utilizamos discos duros para realizar las copias, es necesario que uno de ellos esté sin conexión, ya que un ataque de ransonware también podría cifrar el contenido de este disco externo. El esquema de copia de seguridad tiene que ser centralizado, tanto para servidores como para equipos individuales.

Además si queremos volver a trabajar lo antes posible lo ideal es tener también una copia de seguridad del sistema del servidor. Realizar una copia exacta de los discos periódicamente, un clon, para que ante un mal funcionamiento, sólo tengamos que quitar los que están puestos y conectar la copia para volver a funcionar restaurando los datos de la copia de seguridad.

Las organizaciones de mayor tamaño y con más recursos también podrían utilizar máquinas virtuales. De esta forma lo que se copia es un archivo y en caso de un ataque de este tipo basta con copiar el archivo de la máquina virtual a otro ordenador y ya tenemos el servidor de nuevo en marcha.

Y como se ha visto con WannaCrypt tener los equipos actualizados. Las actualizaciones de seguridad muchas veces suponen un incordio para las pymes, pueden provocar molestias y parones, pero lo cierto es que son fundamentales a la hora de ponérselo un poco más difícil a los atacantes y evitar que se propaguen a otros dispositivos de la red.

¿Se trata de un ciberataque global?

Por último con WannaCry se está hablando de un ciberataque global, como si fuera algo organizado para atacar a determinadas empresas. No es realmente así, ni este ransomware está siendo más dañino que alguno de sus predecesores. Simplemente ha tenido más atención mediática.

La parte positiva es que puede hacer pensar a muchas empresas en qué ocurriría si ellas sufrieran este problema. Si no tenemos una respuesta clara es hora de tomar medidas. Tal vez esta vez nos hayamos salvado, pero no significa que en el próximo episodio de ransomware vayamos a tener tanta suerte.

En Pymes y Autónomos | ¿Por qué tu empresa tiene que replantearse su esquema de seguridad en 2017?

Imágenes | cocoparisienne | Ministerio TIC Colombia