Una de las cuestiones que muchas personas no tienen claro es cuantos servidores necesita mi empresa. Es decir, si un solo servidor puede ejercer diversas funciones porqué tengo que montar distinto hardware para realizar distintas tareas. Bien una de las razones principales está en la seguridad y con ello queremos hablar del concepto de zona DMZ, la red a salvo de curiosos en la empresa.

Una zona DMZ se conoce como una zona desmilitarizada, es decir, una zona segura que no está dentro de nuestra red local, pero que tampoco es externa a nuestra empresa. Por lo tanto, se plantea como un paso intermedio entre nuestra red y el acceso a Internet, que si protegemos por un Firewall debidamente dejaremos como una zona segura dentro de nuestra empresa.

¿Por qué es interesante tener una red distinta a nuestra red local en la empresa? Básicamente porque en este caso podemos ubicar fuera de nuestra red local por ejemplo nuestro servidor web, que de servicio para nuestra página corporativa o nuestra tienda online pero que en caso de que alguien consiga acceder al mismo a la vez no quede desprotegida toda nuestra red local.

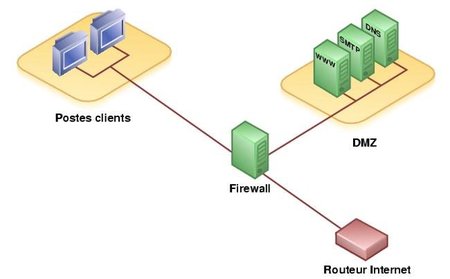

En el esquema que se muestra en la imagen se crea un red con tres patas. En este caso tenemos dos redes distintas en la empresa, la red LAN, donde estarán todos los equipos y otra red que dará servicio a la zona DMZ. Cualquier comunicación entre ellas deberá hacerse a través del router y firewall evitando de esta manera que haya curiosos en nuestra empresa, ya sean internos o externos, que de todo hay.

En la red que da servicio a la DMZ introduciremos servicios vitales para nuestra empresa pero que necesitan ser accedidos desde el exterior como pueden ser el correo electrónico, servidor web o nuestro servicio de DNS. De esta manera quedamos más protegidos que si estuvieran integrados en la red local.

Una configuración más segura implicaría tener dos cortafuegos que hicieran de barrera a la hora de evitar intrusiones. De esta manera la zona DMZ queda protegida por un router frontal que lo aisla de la zona de internet y por otro trasero que lo mantiene aislado de nuestra red local. Esta es la manera más eficaz de evitar intrusiones, aunque como siempre nada es infalible.

Como hemos comentado en alguna ocasión, es conveniente si optamos por este tipo de configuración que busquemos tecnologías diferentes para los dos firewall. Un cortafuegos basado en hardware, un apliance de seguridad, situado como frontal y un firewall basado en software entre nuestra red local y la DMZ. Con esto evitamos que si consiguen explotar una vulnerabilidad para acceder no sea explotada en ambos cortafuegos.

Aunque a algunos os pueda parecer excesivo, es algo habitual para empresas que tienen su propio servidor web montar algo similar a esto. En caso de no tener los recursos necesarios para comprar varias máquinas, y no tener que dar servicio a muchos usuarios un buen recurso es virtualizar en una misma máquina dos servidores, de manera que uno queda para la red local y otra para los servicios como correo, DNS o servidor web.

En Tecnología Pyme | ¿Necesita mi empresa un cortafuegos? Imagen | Wikimedia